微软正式宣布,计划在未来的 Windows 11 客户端及 Windows Server 服务器版本中默认禁用NTLM身份验证协议,强制系统优先采用基于 Kerberos 的现代安全认证方案。这一举措标志着存在超30年的NTLM协议正式进入淘汰阶段,微软将通过分阶段落地的方式,推动Windows生态彻底摆脱老旧认证协议的安全隐患,进一步筑牢系统身份认证的安全防线。

为何淘汰NTLM?30年老协议已无法适配现代安全需求

NTLM作为Windows经典的质询-响应式网络认证协议,自诞生以来已服务超30年,即便如今仍有广泛应用,但其设计本身存在诸多先天缺陷,在现代网络威胁环境下,已成为企业和个人用户的重要安全短板,这也是微软下定决心将其默认禁用的核心原因:

- 缺乏服务器认证机制:无法验证服务端的合法性,极易被攻击者利用,实施中间人攻击,伪造服务器窃取用户认证信息;

- 加密算法强度不足:依赖弱加密算法实现数据传输与认证,面对当前的密码破解、暴力攻击手段,防护能力大幅不足;

- 易遭受多种经典攻击:成为重放攻击、中继攻击、哈希传递攻击的主要目标,这些攻击手段可轻松绕过NTLM的认证防护,实现未授权访问、权限提升等恶意操作;

- 仅为备用方案却被广泛依赖:NTLM原本设计为Kerberos协议不可用时的备用方案,但因遗留程序、硬编码依赖、复杂网络配置等问题,长期被大量应用和系统作为默认认证方式,安全风险持续放大。

此前微软虽已将NTLM标记为弃用状态,但受限于生态依赖,其使用率始终居高不下。此次宣布默认禁用,是微软从“软性提示”到“硬性约束”的关键转变,彻底打破生态对老旧协议的路径依赖。

默认禁用≠直接移除,核心是强制优先Kerberos

微软明确表示,默认禁用NTLM并非将该协议从操作系统中彻底删除,而是对系统安全配置进行核心调整,本质是改变认证协议的优先级规则,最大程度减少对遗留生态的冲击:

- 未来Windows 11/Server将采用安全默认配置,直接阻止网络NTLM认证请求,将基于Kerberos的认证方案设为唯一首选;

- NTLM协议并未被移除,若企业存在不可替代的遗留程序、设备依赖,管理员可通过系统策略手动重新启用NTLM,满足特殊场景的临时需求;

- 核心变更聚焦网络认证场景,本地认证的部分小众场景将保留NTLM的兼容支持,避免系统基础功能异常。

相较于NTLM,Kerberos作为现代工业级安全认证协议,具备双向认证、强加密、抗重放、集中式密钥管理等核心优势,能从根源上解决NTLM的安全缺陷,同时适配企业级跨域认证、分布式网络等复杂场景,是目前Windows生态下更符合安全与性能需求的认证方案。

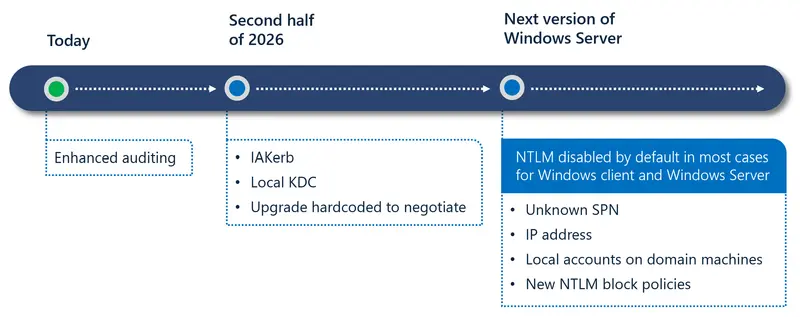

分三阶段落地:微软给出详细路线图,最大限度减少业务中断

为避免突然禁用NTLM导致企业应用、网络服务瘫痪,微软制定了三步走的分阶段落地路线图,从“监控梳理”到“减少依赖”,再到“默认禁用”,为企业管理员预留充足的调整时间,核心覆盖Windows Server 2025、Windows 11 24H2及更高版本:

阶段1:增强NTLM监控,实现依赖全可视化

核心目标是让企业清晰掌握自身NTLM的使用场景,为后续改造提供数据支撑。该阶段功能已落地支持上述新版本,会为管理员提供NTLM使用位置、触发原因、关联应用/设备的详细监控日志,精准定位遗留依赖点,成为减少NTLM依赖的基础。

阶段2:减少NTLM回退,优化Kerberos适配

核心解决“Kerberos不可用时自动回退到NTLM”的行业痛点,同时推动系统自身组件完成认证现代化:

- 新增IAKerb、本地密钥分发中心等功能,解决传统Kerberos部署的网络配置难题,降低Kerberos的落地门槛;

- 全面更新Windows核心组件,让系统自身优先调用Kerberos协议,优化本地账户认证逻辑,从源头减少对NTLM的强制依赖。

阶段3:默认禁用网络NTLM,提供策略化兼容方案

这是最终落地阶段,系统将默认阻止所有网络NTLM认证请求,Kerberos成为唯一默认认证方案:

- 企业可通过全新的策略控制项,根据实际需求手动重新启用NTLM,实现精细化的场景化兼容;

- 系统内置遗留场景处理机制,对部分无法快速改造的老旧应用/设备,提供轻量化兼容方案,最大限度减少业务中断。

企业需立即行动:微软给出四大准备建议

针对此次变更,微软敦促所有企业(尤其是大中型企业、政务单位、金融机构)从现在开始启动准备工作,避免后续落地时出现业务故障,核心准备措施包括四点:

- 启用增强NTLM监控:基于Windows Server 2025、Win11 24H2及更高版本,开启NTLM监控功能,全面梳理企业内部NTLM的使用场景、关联应用/设备,形成详细的依赖清单;

- 排查应用程序依赖:针对清单中的应用,区分“可改造”“需兼容”“不可替代”三类,制定针对性的改造或兼容计划;

- 推动供应商认证现代化:与业务系统、第三方设备的供应商沟通,推动其完成产品认证协议改造,实现Kerberos适配,从源头解决遗留依赖;

- 开展非生产环境测试:在企业测试环境、非核心业务环境中,模拟禁用NTLM的配置,验证Kerberos的部署效果,排查并解决潜在的兼容性问题,为生产环境落地积累经验。

Windows安全生态的一次重要升级

此次微软宣布默认禁用NTLM,是其深耕Windows系统安全的又一重要举措,不仅是对单一认证协议的调整,更标志着Windows生态向现代安全架构的全面迈进:

- 从根源降低安全风险:彻底摆脱对老旧弱安全协议的依赖,将Kerberos的强安全特性普及到全Windows生态,大幅降低身份认证环节的被攻击风险;

- 推动企业安全体系升级:倒逼企业完成内部应用、设备的认证现代化改造,带动整个上下游生态的安全能力提升;

- 统一Windows安全认证标准:将Kerberos设为默认方案,实现Windows客户端与服务器的认证协议统一,简化企业安全管理的复杂度,提升跨域、分布式网络的认证效率与安全性。

对于普通个人用户而言,此次变更几乎无感知——个人使用的Windows 11设备本身对NTLM的依赖极低,默认启用Kerberos后,系统的登录、网络访问等认证环节会更安全,无需进行任何手动操作。

评论