GitHub 作为全球最广泛使用的代码托管平台之一,正被一些攻击者利用为恶意软件即服务(MaaS)的分发渠道。

思科 Talos 安全团队近日披露,有攻击者利用公共 GitHub 账户作为恶意载荷的托管平台,向目标网络分发多种恶意软件。由于许多企业允许开发者访问 GitHub,攻击者借此绕过网络防护机制,实现隐蔽传播。

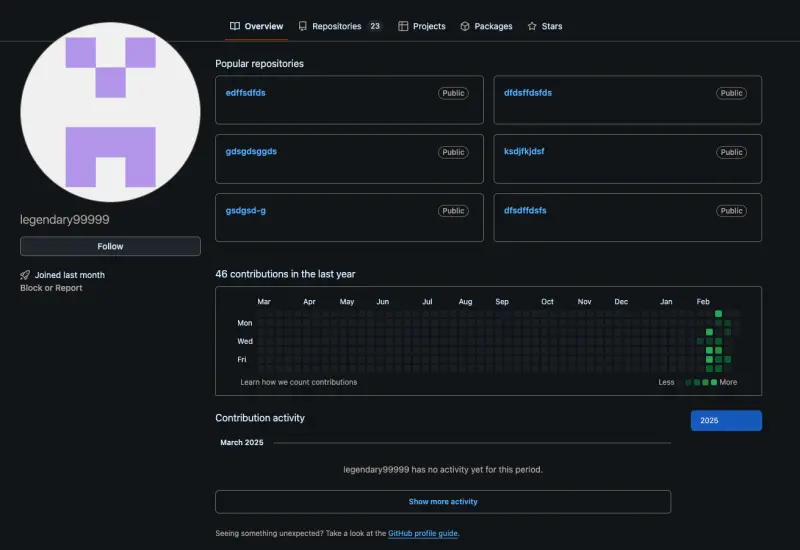

在发现相关恶意行为后,Talos 已向 GitHub 报告,三个用于分发恶意内容的账户随后被迅速移除。

GitHub:恶意分发的“信任通道”

GitHub 被广泛用于开源项目协作和软件开发,因此在许多企业网络中被视为“可信”域名,通常不会被防火墙或内容过滤系统阻止。这种信任机制,正被攻击者利用。

Talos 研究人员 Chris Neal 和 Craig Jackson 表示:

“除了作为文件托管的便捷方式外,从 GitHub 下载文件可能绕过未配置阻止 GitHub 域名的网络过滤。虽然一些组织可以在其环境中阻止 GitHub 以遏制开源攻击性工具和其他恶意软件的使用,但许多拥有软件开发团队的组织在某种程度上需要 GitHub 访问。在这些环境中,恶意 GitHub 下载可能难以与常规网络流量区分开来。”

攻击手法:Emmenhtal 加载器 + Amadey 恶意平台

此次攻击活动最早可追溯至 2025 年 2 月,攻击者使用了一个名为 Emmenhtal(也被称为 PeakLight)的恶意加载器,通过 GitHub 分发最终载荷。

该加载器此前已被用于其他攻击活动。例如,Palo Alto Networks 和乌克兰国家网络安全机构 SSSCIP 曾记录 Emmenhtal 被嵌入恶意邮件中,用于向乌克兰实体投放 SmokeLoader 恶意后门。

但在此次 GitHub 分发活动中,攻击者选择的最终载荷是 Amadey,这是一个已知的独立恶意软件平台。

Amadey:灵活的恶意软件即服务平台

Amadey 最早在 2018 年被发现,最初用于构建僵尸网络。它具备以下主要功能:

- 从受感染设备收集系统信息;

- 下载根据攻击目标定制的二次载荷;

- 通过远程控制服务器(C2)接收指令。

Talos 指出,攻击者可以借助简单的 GitHub URL,向已感染设备推送不同类型的恶意软件。这表明:

“这可能是更大规模 MaaS 操作的一部分。”

研究人员进一步解释:

“MaaS 是一种商业模式,攻击者出售对恶意软件或基础设施的访问权限。此次活动中,攻击者利用 Amadey 从虚假 GitHub 存储库下载多种恶意软件家族到受感染主机上。”

值得注意的是,二次载荷的指挥与控制(C2)基础设施与 Amadey 的基础设施无重叠,进一步说明其背后可能存在多个攻击团伙的协作。

攻击流程:多层混淆 + PowerShell 脚本

Talos 还分析了攻击中使用的 Emmenhtal 脚本,发现其采用四层结构设计:

- 其中三层用于混淆攻击行为;

- 第四层负责执行最终的 PowerShell 下载脚本。

此外,研究人员在 GitHub 账户中还发现了伪装成 MP4 文件的恶意载荷,以及一个名为 checkbalance.py 的定制 Python 加载器。

安全建议:如何识别与防御此类攻击?

Talos 在报告中提供了以下建议,帮助企业和安全团队识别是否受到此类攻击影响:

- 监控对 GitHub 域名的异常访问行为;

- 注意非标准路径下的文件下载请求;

- 对 PowerShell 脚本执行行为进行日志审计;

- 配置网络策略,限制非开发用途的 GitHub 访问;

- 检查是否存在可疑的 Python 脚本执行;

- 关注与 Amadey 或 Emmenhtal 相关的 C2 域名和 IP 地址。

GitHub 不再只是代码仓库

随着攻击技术的演进,GitHub 正在成为攻击者眼中的“安全盲区”。由于其合法性和广泛使用,攻击者得以借助该平台规避传统安全防护机制。

此次事件再次提醒我们:任何被信任的基础设施,都可能成为攻击的跳板。企业和安全团队应加强对外部代码库访问的监控,防止 GitHub 成为恶意软件传播的温床。(来源)

评论