微软已通过11月的系统更新,悄无声息地缓解了一个被广泛用于零日攻击的 Windows LNK(快捷方式)漏洞。该漏洞编号为 CVE-2025-9491,已被至少 11 个国家级黑客组织与网络犯罪团伙用于部署恶意软件。

尽管微软此前表示该问题“未达到立即修复的标准”,但安全研究人员确认,11月的更新已对 LNK 文件的显示逻辑作出关键调整,被视为对 CVE-2025-9491 的非正式缓解措施。

漏洞原理:用空白字符隐藏恶意命令

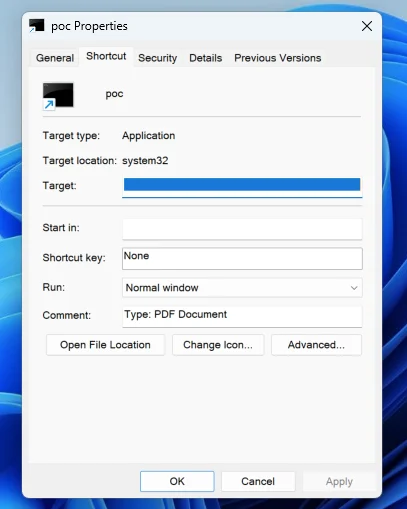

Windows 的 .lnk 文件(Shell Link)通常用于创建程序或文件的快捷方式。攻击者利用 CVE-2025-9491,通过在 LNK 文件的 Target 字段末尾填充大量空白字符(如空格或制表符),使得实际执行的恶意命令被“推”到可视区域之外。

由于 Windows 文件属性窗口默认仅显示 Target 字段的前 260 个字符,用户在查看快捷方式属性时,无法看到隐藏在后面的 PowerShell、cmd 或下载器命令。一旦双击运行,恶意负载即被静默执行。

这种技术可有效绕过用户警惕,尤其当 LNK 文件被伪装成文档或发票时。

攻击手法:绕过邮件过滤,藏身压缩包

由于主流邮件服务(如 Outlook、Gmail)通常阻止直接发送 .lnk 附件(因其高风险性),攻击者转而将恶意 LNK 文件打包进 ZIP、RAR 或 7z 归档文件中分发。受害者解压后双击“看似无害”的快捷方式,便会触发攻击链。

据 Trend Micro 威胁研究团队在 2025 年 3 月披露,该漏洞已被以下组织大规模利用:

- 国家级 APT 团体:APT37(朝鲜)、APT43/Kimsuky(朝鲜)、Mustang Panda、Bitter(巴基斯坦)、RedHotel、Konni

- 网络犯罪团伙:Evil Corp、SideWinder

攻击中投递的恶意软件包括 Ursnif、Gh0st RAT、Trickbot,以及通过恶意软件即服务(MaaS)平台分发的定制化载荷。

特别值得注意的是,Arctic Wolf Labs 在 2025 年 10 月报告称,Mustang Panda 曾利用此漏洞针对匈牙利、比利时等欧洲国家的外交机构,部署 PlugX 远程访问木马(RAT),实施长期间谍活动。

微软的“非正式修复”

早在 2025 年 3 月,微软曾向媒体表示,由于该漏洞需要用户交互(如主动双击 LNK 文件),且系统会通过 Mark of the Web(MotW) 对来自互联网的文件显示安全警告,因此“不构成传统意义上的漏洞”。

然而,攻击者已掌握绕过 MotW 的方法(例如通过本地网络共享或去除区域标识),使得警告机制失效。

直到 2025 年 11 月的更新,微软才在未公开说明的情况下,修改了 LNK 文件属性的显示逻辑:

用户现在可以在属性窗口中看到 Target 字段的全部内容,而不再被截断为前 260 个字符。

这一变更由 ACROS Security CEO Mitja Kolsek 首次发现,被广泛视为对 CVE-2025-9491 的静默缓解。

但需注意:这并非彻底修复。

- 恶意命令仍存在于 LNK 文件中;

- 系统不会阻止执行超长 Target 字符串的快捷方式;

- 用户仍需自行识别并拒绝可疑文件。

非官方补丁已上线:0patch 提供更强防护

在微软未发布完整补丁前,ACROS Security 通过其 0patch 微补丁平台,为 CVE-2025-9491 提供了主动防御方案:

- 强制将所有 LNK 快捷方式的 Target 字符串限制为 260 个字符;

- 当用户尝试打开 Target 超长的 LNK 文件时,弹出明确安全警告;

- 已验证可阻断 Trend Micro 收集的 1000 多个真实恶意样本。

Kolsek 指出:“微软的变更是‘看得见’,我们的补丁是‘拦得住’。前者只帮助最谨慎的用户,而后者能直接破坏攻击链。”

该微补丁适用于 0patch PRO 或 Enterprise 用户,覆盖从 Windows 7 到 Windows 11 22H2,以及 Windows Server 2008 R2 到 2022 等已结束官方支持的系统版本。

安全建议

- 勿随意打开来源不明的 LNK 文件,即使它藏在 ZIP 压缩包中;

- 启用 Windows 的“显示文件扩展名”选项,避免被伪装成文档的快捷方式欺骗;

- 保持系统更新,确保已安装 2025 年 11 月及之后的累积更新;

- 对于高风险环境(如政府、外交、金融),可考虑部署 0patch 等微补丁方案作为临时缓解;

- 使用 EDR 或行为监控工具,检测异常的快捷方式执行行为(如调用 PowerShell 下载外联)。

评论