2025 年 12 月 3 日,React 基金会发布紧急安全通告,披露 React Server Components(RSC)中存在一个远程代码执行(RCE)漏洞,编号 CVE-2025-55182,CVSS v3.1 评分为 10.0(最高危等级)。

该漏洞由安全研究员 Lachlan Davidson 于 11 月 29 日首次报告,影响以下三个核心包的多个版本:

react-server-dom-webpackreact-server-dom-parcelreact-server-dom-turbopack

受影响版本:19.0.0、19.1.0、19.1.1、19.2.0

已修复版本:19.0.1、19.1.2、19.2.1(请立即升级)

漏洞原理:反序列化逻辑缺陷

漏洞根源在于 RSC 在处理客户端请求时,对 Server Function 的输入反序列化存在安全缺陷。攻击者可构造一个特制的 HTTP 请求,发送至任意暴露的 Server Function 端点,在 React 后端反序列化阶段触发任意 JavaScript 代码执行。

关键风险点:

- 无需身份验证:任何可访问端点的用户均可发起攻击

- 单请求触发:仅需一次 HTTP 请求即可完成利用

- 默认配置即危:无需特殊配置,开箱即用的 RSC 应用均受影响

该漏洞被社区称为 “React2Shell”。最初被误判为独立的 Node.js 漏洞(CVE-2025-66478),后经 NIST 核实,确认为同一问题的重复上报。

影响范围远超 React 本身

由于 RSC 是现代 React 应用(尤其是 Next.js 13+)的核心架构之一,该漏洞波及大量基于 RSC 的框架与库,包括:

- Next.js(使用 App Router 且启用 Server Components)

- Vite RSC

- Parcel RSC

- React Router RSC preview

- RedwoodJS

- Waku

⚠️ 注意:仅使用传统 Client Components 或 Pages Router 的 Next.js 应用不受影响。但若项目启用了 Server Functions、Server Actions 或 RSC,则需立即排查。

临时缓解措施

在完成依赖升级前,建议采取以下防护:

- 部署 WAF 规则

主流云厂商已发布临时防护规则:- Cloudflare:12 月 3 日起自动保护客户

- Google Cloud Armor、AWS WAF:已提供自定义规则模板

- 限制 Server Function 暴露面

如非必要,避免将 Server Actions 暴露于公网,或通过身份验证网关代理调用。 - 监控异常行为

关注服务器日志中异常的/react-server或自定义 Server Function 路径请求。

🔒 重要提醒:WAF 仅为临时缓解,升级至 patched 版本才是根本解决方案。

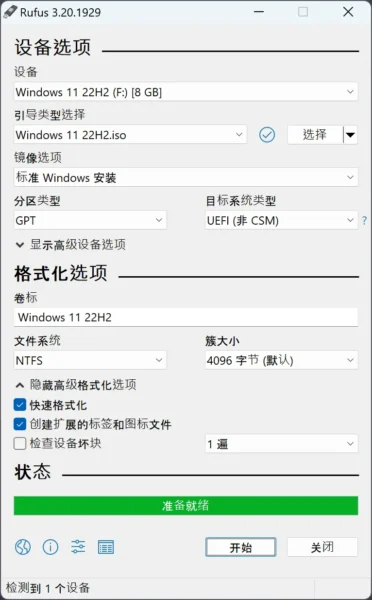

升级指南

在项目根目录执行以下命令(以 npm 为例):

npm install \

react-server-dom-webpack@^19.0.1 \

react-server-dom-parcel@^19.1.2 \

react-server-dom-turbopack@^19.2.1

或使用 yarn、pnpm 等包管理器更新至对应安全版本。

若使用 Next.js,建议同时升级至最新版(当前已包含修复),并确认其依赖的 RSC 包版本已更新。

评论