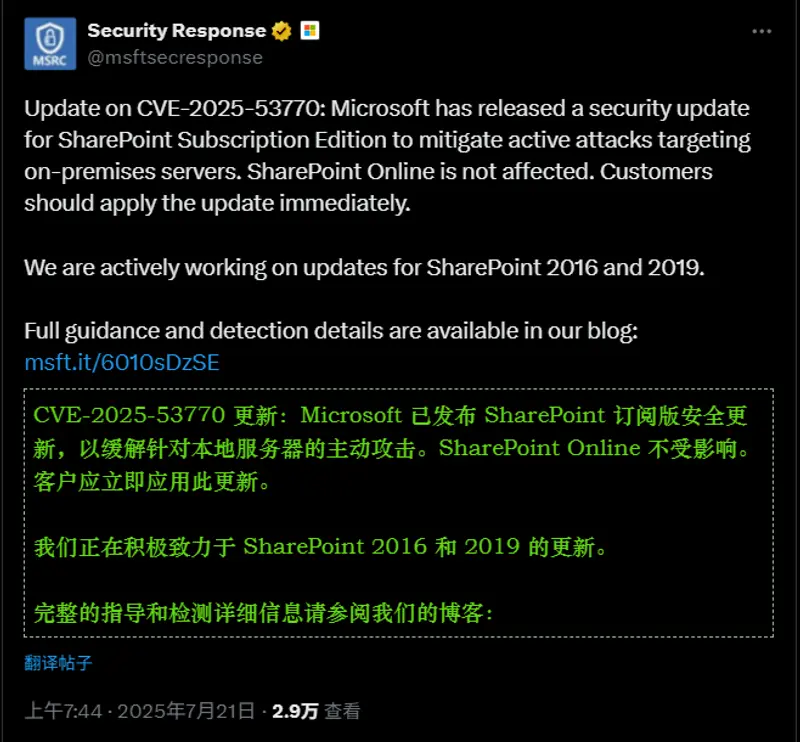

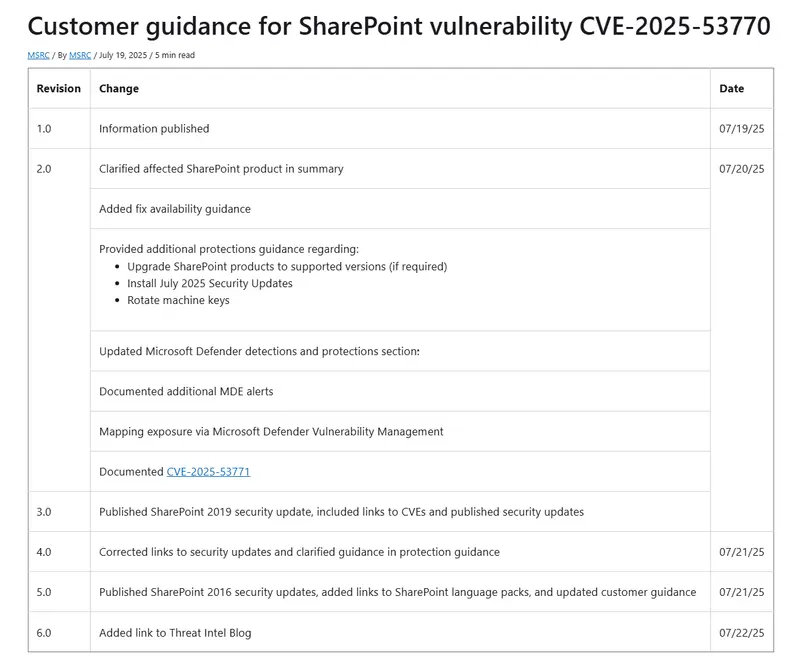

近日,一个影响广泛的 SharePoint Server 零日漏洞(CVE-2025-53770)被确认正在全球范围内遭黑客积极利用,已导致包括大学、能源企业、政府机关在内的超过一万个组织遭受攻击。微软已紧急发布补丁,但安全专家警告:仅靠修补远远不够,许多系统可能已被深度渗透。

此次事件涉及的是企业本地部署的 SharePoint Server,而微软 365 中的 SharePoint Online(云端版本)不受影响。

漏洞详情:无需认证即可远程控制

该漏洞被追踪为 CVE-2025-53770,严重性评级高达 9.8/10,属于“高危级”安全缺陷。

攻击者可利用此漏洞:

- 在未登录、未认证的情况下远程访问系统

- 窃取服务器敏感配置信息

- 执行任意代码,完全掌控 SharePoint 服务器

一旦得手,黑客即可进一步横向移动,入侵企业内网其他系统。

🔍 影响版本包括:

- SharePoint Server Subscription Edition

- SharePoint Server 2019

- (截至发稿)SharePoint Server 2016 尚未获得正式补丁

微软已在周末发布紧急更新,建议使用前两个版本的组织立即安装补丁。对于仍在使用 2016 版本的用户,微软建议启用 反恶意软件扫描接口(AMSI) 作为临时缓解措施。

攻击手法:不是普通后门,而是“钥匙盗窃”

与常见的 Webshell 攻击不同,此次攻击使用的是一种名为 ToolShell 的新型后门,由安全公司 Eye Security 首次披露。

其核心目标不是直接执行命令,而是:

🔑 窃取 SharePoint 的 MachineKey(机器密钥),尤其是 ValidationKey

这个密钥的作用极为关键——它用于对 ASP.NET 的 __VIEWSTATE 数据进行签名验证。一旦黑客掌握该密钥,就能:

- 伪造合法的 ViewState 请求

- 绕过身份验证机制

- 实现远程代码执行(RCE)

- 即使后续打上补丁,仍可继续利用旧密钥发起攻击

换句话说:攻击者拿走了“万能钥匙”,修门没用,必须换锁。

攻击链条:源于 Pwn2Own 竞赛漏洞的实战化

本次攻击链与今年5月在 柏林 Pwn2Own 黑客大赛 中展示的两个漏洞(CVE-2025-49704 和 CVE-2025-49706)高度相关。虽然微软已在两周前的部分更新中修补了这些漏洞,但防护仍不完整。

本周末发布的补丁包含了对这两个漏洞的“更强保护”,标志着从“竞赛演示”到“真实世界攻击”的转化完成。

实际影响:全球范围已有数十个系统被控

根据 Eye Security 监测:

- 在 7 月 18 日至 19 日间,已观察到两波集中攻击

- 全球范围内至少有 数十个系统被确认攻破

- 被感染服务器已植入 ToolShell 后门,可用于长期潜伏和内网渗透

《华盛顿邮报》报道称,至少两个美国联邦机构的内部网络也已被入侵。

美国网络安全和基础设施安全局(CISA)已发布正式警告,确认攻击属实,并建议所有受影响组织:

⚠️ 立即断开未修补服务器的网络连接,直至完成完整修复

修复 ≠ 安全:必须执行的后续步骤

微软强调,安装补丁只是恢复的第一步。由于攻击者可能已窃取 MachineKey,仅修补漏洞无法彻底清除风险。

受影响组织还需采取以下关键措施:

✅ 轮换 ASP.NET MachineKey

→ 生成新的 ValidationKey 和 DecryptionKey,废除旧密钥

✅ 重启 IIS Web 服务

→ 确保新密钥生效,旧会话失效

✅ 排查内网横向移动痕迹

→ 检查是否有其他系统通过被盗凭证被进一步入侵

✅ 审查日志与网络流量

→ 寻找异常的 ViewState 请求或未知 IP 访问行为

如何判断是否已被攻击?

Eye Security 和 CISA 均提供了可用于检测的技术指标(IOCs),包括:

- 特定 URL 路径访问记录(如

/ToolShell.aspx) - 异常的 .NET 反序列化行为

- 对

Machine.config文件的读取尝试

系统管理员可通过日志分析工具(如 SIEM)比对这些特征,判断是否存在入侵迹象。

评论