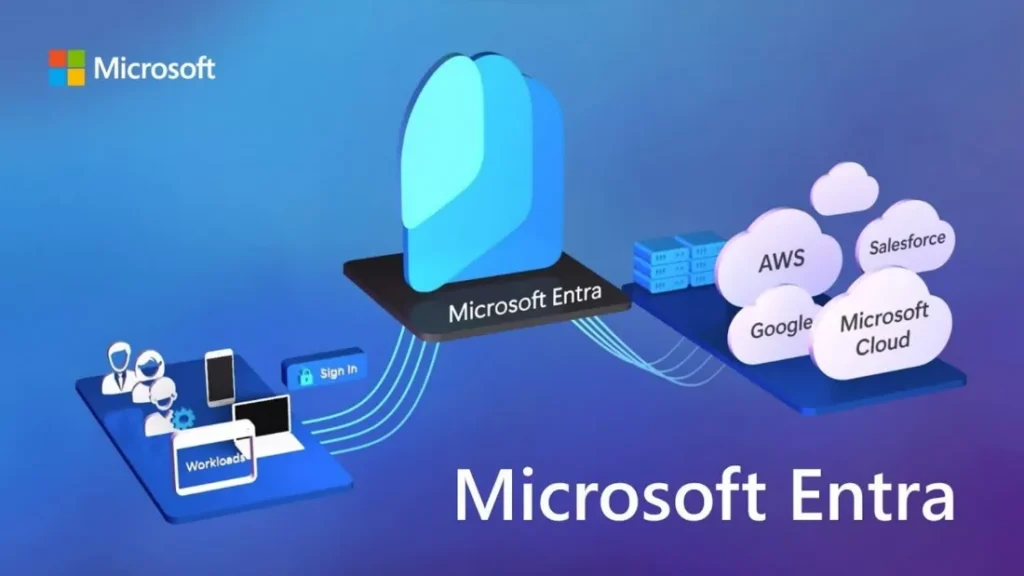

微软已修复其核心身份系统 Microsoft Entra ID(前身为 Azure Active Directory)中的一个严重安全漏洞,编号为 CVE-2025-55241。该漏洞若未及时修补,可能允许攻击者在特定条件下跨租户获取身份验证令牌,进而获得对任意客户目录的深度访问权限。

此问题由知名安全研究员 Dirk-jan Mollema 发现并报告,微软在收到报告后三天内完成全球部署修复,并于后续推出加强防护措施。目前漏洞已被有效封堵,无公开利用迹象。

漏洞本质:跨租户身份验证绕过

漏洞编号

- CVE-2025-55241

- CVSS 评分尚未公布,但根据影响判断属于“关键”级别

核心机制

该漏洞源于 Entra ID 中仍保留的遗留身份验证组件,具体涉及两个技术点:

- Actor Token 机制

一种基于旧版 Azure Access Control Service (ACS) 的身份代理机制,允许一个主体代表另一个主体进行操作。尽管 ACS 已逐步弃用,但在部分场景下仍可触发。 - Microsoft Graph API 验证逻辑缺陷

Mollema 发现,在特定请求构造下,Graph API 可被诱导接受来自其他租户的 Actor Token,并将其视为合法凭证,从而绕过租户隔离策略。

正常情况下,不同 Entra ID 租户之间是严格隔离的。此漏洞打破了这一边界假设。

通过组合利用,攻击者可在拥有自身租户控制权的前提下,伪造请求以获取目标租户中用户的身份令牌——前提是目标租户曾配置过相关联的跨组织信任或使用特定集成服务。

实际影响与风险边界

潜在后果

若被成功利用,攻击者可能实现:

- 获取目标租户内用户的访问令牌;

- 提升权限,创建新的全局管理员账户;

- 访问 Microsoft 365 数据(邮件、文档、联系人等);

- 持久化驻留,建立长期后门。

因其涉及身份基础设施的核心逻辑,该漏洞被视为近年来最严重的云身份类缺陷之一。

实际限制

需明确几点以准确评估风险:

- 并非所有租户都处于同等暴露状态;

- 利用依赖特定配置条件(如启用了 ACS 或某些联合身份场景);

- 无法通过互联网直接扫描或自动化利用;

- 攻击路径复杂,需深入理解 Entra ID 内部机制。

因此,虽然理论影响广泛,但实际可利用面相对有限,属于“高危但非普适”型漏洞。

响应速度与修复措施

时间线

- 7月:Dirk-jan Mollema 向微软安全响应中心(MSRC)提交漏洞报告;

- 3天内:微软完成根本原因分析并在全球范围内部署热补丁;

- 8月:追加运行时检测规则与访问控制强化;

- 同步宣布加速退役相关遗留协议。

微软官方回应

微软确认该漏洞存在,并强调:

“我们已立即采取行动保护客户。目前没有证据表明该漏洞在野外被利用。”

同时表示,将加快淘汰包括 Access Control Service 在内的过时身份验证协议,推动客户迁移到现代认证标准(如 OAuth 2.0、OpenID Connect)。

专家评价:一次潜在的重大威胁

Zenity 公司 CTO Michael Bargury 指出:

“这是身份提供商中最具影响力的漏洞类型之一,理论上可导致对任何客户租户的完全控制。”

该事件也被业界类比为 Storm-0558 事件(2023年由中国背景APT组织利用签名密钥泄露入侵微软客服系统),那次事件直接促使微软启动 Secure Future Initiative(SFI),全面重构其安全开发流程。

此次漏洞再次凸显:即使是最底层的身份系统,也可能因历史技术债务引入致命风险。

给企业的建议

| 建议项 | 说明 |

|---|---|

| ✅ 确保已应用最新更新 | 微软已在后台完成修复,无需手动操作 |

| 🔍 审查租户配置 | 检查是否仍在使用 ACS 或其他过时身份协议 |

| 🛠️ 迁移至现代认证 | 禁用基本身份验证(Basic Auth),优先采用 Conditional Access 和 MFA |

| 📊 加强监控 | 启用 Microsoft Defender for Identity,关注异常令牌请求行为 |

对于已启用第三方身份集成的企业,建议重新评估信任链配置,最小化跨租户权限授予。

评论