7-Zip 用户需尽快更新。安全研究人员近日披露两个高危漏洞(CVE-2025-11001 和 CVE-2025-11002),攻击者可通过诱导用户打开恶意 ZIP 文件,在目标系统上执行任意代码。

这两个漏洞由 Trend Micro 旗下的 Zero Day Initiative(ZDI)于 10 月 7 日公开披露,但实际修复早在 2025 年 7 月就已随 7-Zip 25.00 版发布。当前最新稳定版本为 25.01(2025 年 8 月发布)。

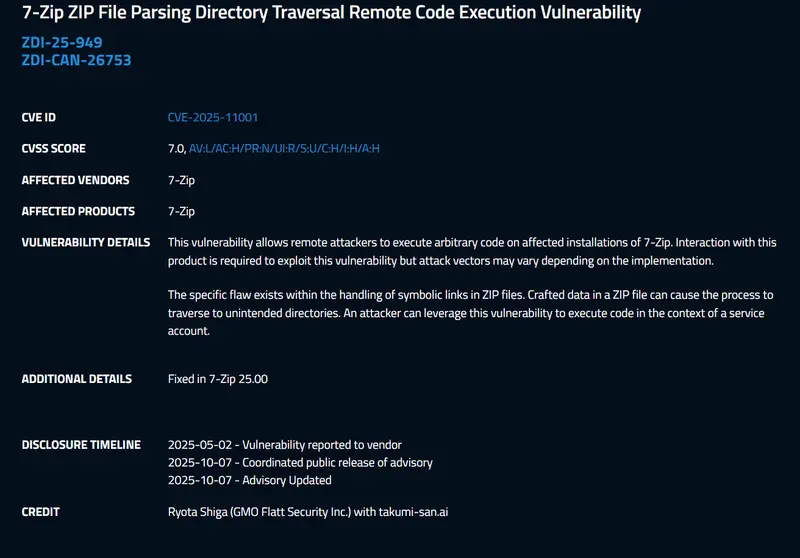

漏洞原理:符号链接导致目录遍历

问题出在 7-Zip 解析 ZIP 文件中符号链接(symbolic links)的方式。攻击者可构造特殊存档,在用户解压时绕过目标文件夹限制,将文件写入系统其他位置——例如覆盖可执行文件或植入恶意脚本。

若配合其他技术,攻击者可在当前用户权限下执行任意代码。ZDI 将其归类为“目录遍历导致的远程代码执行”,CVSS 基础评分为 7.0(高危)。

虽然攻击需要用户交互(如手动解压文件),但门槛极低:只需打开一个看似无害的压缩包即可触发。

为何风险被低估?

- 修复早于披露:漏洞在 7 月已修复,但直到 10 月才公开细节,意味着大量用户在不知情下暴露数月。

- 无自动更新机制:7-Zip 需手动下载安装,许多用户长期使用旧版便携版。

- 企业环境易被忽略:由于不通过 Windows Installer 或标准软件仓库部署,常被补丁管理系统遗漏。

这并非 7-Zip 今年首次曝出严重问题。今年早些时候,CVE-2025-0411 曾允许恶意 ZIP 绕过 Windows 的“来自互联网”安全标记,使系统误判下载文件为本地可信内容。该漏洞已在 24.09 版中修复。

如何防护?

- 立即升级至 7-Zip 官网 提供的 25.01 或更高版本。

- 安装程序会保留原有设置,无需重新配置。

- 在更新前,切勿解压来源不明的压缩文件,尤其是通过邮件、论坛或社交媒体接收的 ZIP/RAR 包。

评论