Windows 11 设备的 安全启动(Secure Boot) 证书将于 2026年6月 正式到期。若未能及时更新证书,设备可能出现启动故障、无法接收安全更新等问题。微软已从2026年1月安全更新开始,逐步推送新的安全启动证书,以下为详细的检查、更新方法及核心注意事项。

安全启动证书的作用与更新必要性

安全启动(Secure Boot) 是 UEFI 固件中的一项安全机制,用于验证启动过程中加载的固件模块、引导加载程序和操作系统组件是否来自可信来源。它能有效防御引导级恶意软件(如 bootkit、rootkit),防止攻击者在操作系统加载前接管设备。

该机制依赖一组由微软签发的 加密证书(CA) 来建立信任链。出于安全最佳实践,所有证书均设有有效期——当前广泛使用的 2011 年版证书将于 2026 年 6 月起陆续失效。

若未及时更新,设备可能:

- 无法验证新版本 Windows 引导加载程序

- 拒绝安装未来安全更新

- 在极端情况下,导致系统无法启动

这项功能的正常运行依赖加密证书(证书颁发机构CA),而证书均设有有效期。此次即将到期的是2011年版微软安全启动证书,包含以下4类核心证书及对应到期时间:

- Microsoft Corporation KEK CA 2011:2026年6月24日

- Microsoft Corporation UEFI CA 2011:2026年6月27日

- Microsoft Option ROM UEFI CA 2011:2026年6月27日

- Microsoft Windows Production PCA 2011:2026年10月19日各证书作用说明:

- KEK CA:用于更新 Secure Boot 签名数据库(DB/DBX)

- UEFI CA:验证引导加载程序与第三方 EFI 应用

- Option ROM CA:验证固件选项 ROM(如网卡、显卡初始化模块)

- Windows Production PCA:确保 Windows 引导文件被固件信任

哪些设备需要关注?

- 2024 年之前购买的电脑:很可能仍在使用 2011 年证书

- 2024 年及之后出厂的新设备:通常已预装 2023 年新证书

微软正通过 Windows 更新分阶段推送新证书,但仅限于“高置信度”设备(即长期稳定接收更新、无兼容性问题的系统)。因此,主动检查仍有必要。

微软的自动更新部署策略

在2026年1月13日推送的 KB5074109(Build 26200.7623) 安全更新中,微软引入了高置信度设备定位数据子集,用于筛选符合自动更新条件的设备。

只有当设备表现出稳定的更新成功记录后,系统才会推送新的安全启动证书,这种分阶段部署的方式能最大程度避免更新故障。对于大多数用户而言,无需进行任何手动操作,只需保持Windows自动更新开启,耐心等待系统完成证书推送即可,该自动更新流程将持续至2026年6月安全更新发布前。

如何检查设备是否已安装新证书

Windows 11 没有直接显示证书到期日的原生功能,但可以通过PowerShell命令快速验证是否已安装2023年新证书,具体步骤如下:

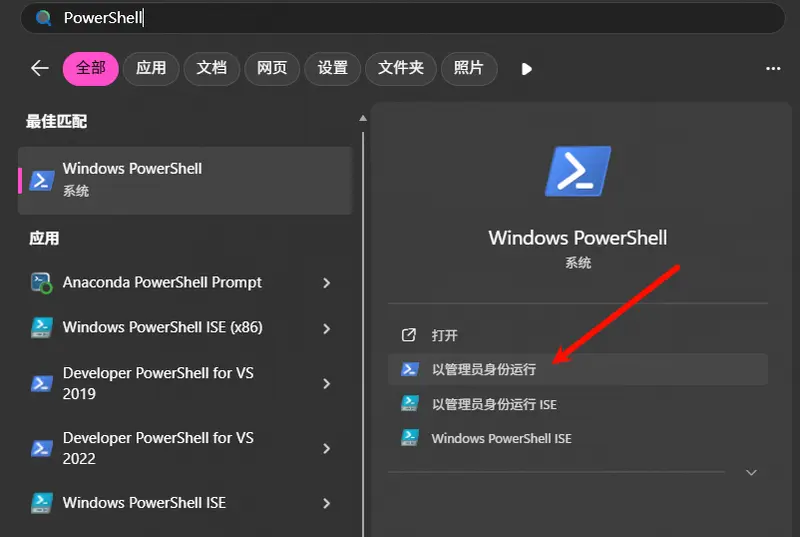

- 右键点击开始菜单,选择以管理员身份运行Windows PowerShell;

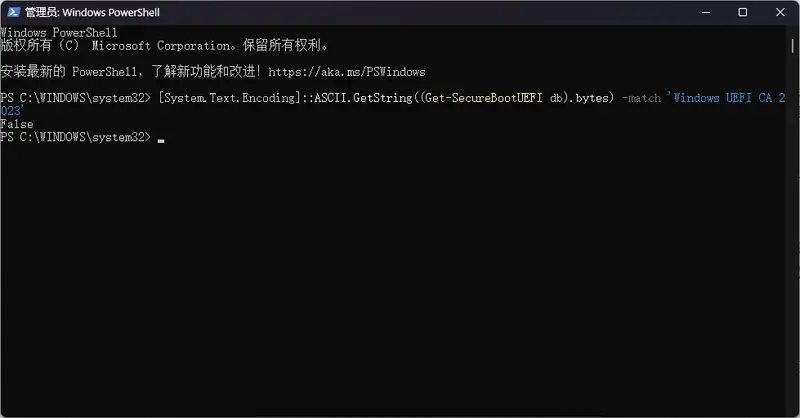

- 在弹出的窗口中输入并执行以下命令:

[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI db).bytes) -match 'Windows UEFI CA 2023' - 查看命令返回结果:

- 返回 True:设备已成功安装2023年新证书,无需额外操作;

- 返回 False:设备仍在使用2011年旧证书,需关注后续自动更新或手动触发更新。

如何更新安全启动证书?

✅ 推荐方式:等待自动更新(适用于大多数用户)

微软已在 KB5074109(2026-01 安全更新) 中集成新证书分发机制。只要:

- 保持 Windows 更新开启

- 系统运行稳定、无严重错误

设备将在未来几个月内自动接收并安装新证书,无需手动干预。

手动更新安全启动证书(适用于 IT 管理员或急需处理的用户)

若自动更新未触发,或需要主动完成证书更新,可按照以下步骤操作。

警告:操作前请务必完成以下准备:

- 备份 BitLocker 恢复密钥(若启用)

- 更新主板 BIOS/UEFI 至最新版本

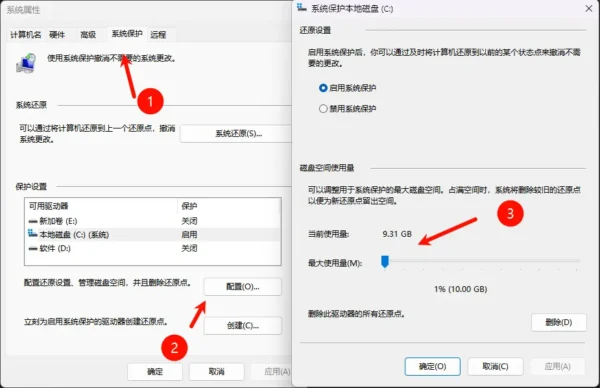

- 创建系统完整备份

手动更新步骤:

- 以管理员身份打开Windows PowerShell;

- 输入以下命令并执行,通过修改注册表触发证书更新:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x5944 /f其中0x5944是微软定义的“完全缓解”代码,用于启用所有相关证书的更新流程; - 执行以下命令,手动触发系统内置的安全启动更新任务(无需等待12小时自动执行):

Start-ScheduledTask -TaskName "\Microsoft\Windows\PI\Secure-Boot-Update" - 重启设备两次:第一次重启会更新系统引导管理器,第二次重启将完成UEFI数据库中的证书注册;

- 重启完成后,再次执行前文的检查命令,验证是否返回

True,确认新证书安装成功。

额外注意:若设备启用了BitLocker加密,可能需要先临时暂停加密,再进行证书更新,可执行以下命令暂停加密(重启2次后自动恢复):powershell Suspend-BitLocker -MountPoint "C:" -RebootCount 2

特殊情况处理

若多次执行更新步骤后,检查命令仍返回 False,大概率是因为主板固件版本过旧,不支持新证书格式。此时需要前往设备制造商(笔记本电脑或者主板厂商)官网,下载并安装最新的BIOS(UEFI)更新程序,完成固件升级后再尝试更新证书。

建议

- 2026 年 6 月起,旧安全证书将失效

- 2024 年前购机用户应主动检查证书状态

- 大多数用户只需保持系统更新,无需操作

- IT 管理员可手动部署,但务必做好备份与固件升级

此次证书轮换是微软维护 Windows 安全生态的重要举措。提前规划,可避免未来出现启动失败或更新阻断等严重问题。

评论