微软已正式发布2025年8月的“补丁星期二”安全更新,本次共修复了超过100个安全漏洞,其中包括13个“严重”级别漏洞和1个已被野外利用的零日漏洞(Zero-Day)。此外,部分7月修补的漏洞也在此轮更新中获得进一步加固。

微软强烈建议所有用户尽快完成更新,以防范潜在的远程攻击和系统入侵风险。

🔴 修复的零日漏洞:CVE-2025-53786

本次更新中最受关注的修复项是 CVE-2025-53786,这是一个影响 Microsoft Exchange Server 的权限提升漏洞,已被确认存在野外利用(in-the-wild exploitation)。

攻击者一旦成功利用该漏洞,可从被攻陷的Exchange服务器横向渗透至企业云环境,进而访问Azure等云端资源,造成大规模数据泄露或权限滥用。鉴于Exchange服务器在企业IT架构中的核心地位,该漏洞的威胁等级极高。

⚠️ 高危“预览即中招”漏洞:Word零点击风险

另一个被修复的严重漏洞影响 Microsoft Word,攻击者可构造恶意文档,仅需用户在资源管理器预览窗格中查看文件,无需真正打开,即可触发远程代码执行。

这类“零点击”(Zero-Click)攻击方式隐蔽性强,用户极易在毫无察觉的情况下被入侵。微软此次修复有效阻断了该攻击路径,建议所有使用Office套件的用户优先更新。

🖼️ 图形渲染漏洞:网页和文档都可能成为攻击入口

本次更新还修补了两个影响Windows图形组件的严重漏洞:

- CVE-2025-53766

- CVE-2025-50165

这两个漏洞存在于Windows图形渲染引擎中。攻击者可通过诱导用户访问恶意网页,或在Office、第三方应用中加载特制的图形文件(如SVG、EMF等格式),在目标系统上执行任意代码。

由于图形文件广泛存在于日常使用场景中,此类漏洞极具传播潜力,修复后可显著提升系统底层安全性。

✅ 其他重要修复项

- 修复7月更新导致的新设备登录延迟问题:此前部分用户报告,在新设备首次登录时出现长时间卡顿,现已解决。

- Windows NTLM 身份验证漏洞:防止攻击者利用NTLM协议弱点进行中继攻击。

- Azure Stack Hub 安全更新:修补多个可能导致权限提升或信息泄露的漏洞。

- Microsoft Message Queuing (MSMQ) 漏洞:修复远程代码执行风险。

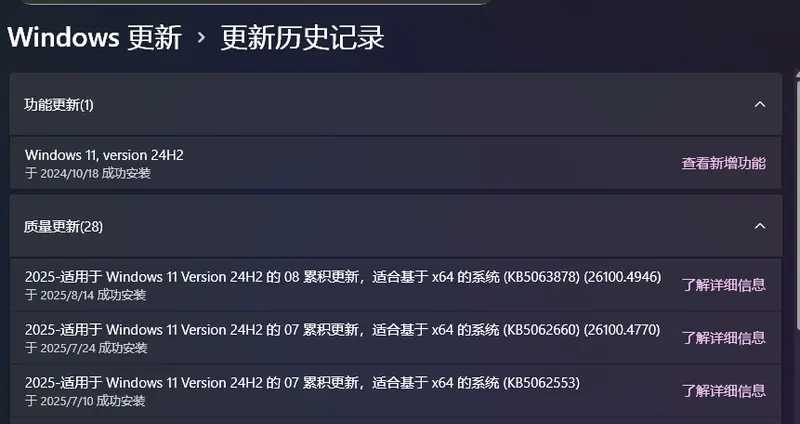

🛠 如何安装本次更新?

本次更新为强制性安全补丁,将在未来几天内通过Windows Update自动下载并安装。

您也可以手动检查并安装:

- 按下

Win + I打开【设置】; - 进入【Windows Update】;

- 点击【检查更新】,系统将自动下载并提示安装。

💡 提示:若自动更新失败,可前往 微软更新目录 搜索对应补丁编号(如KB5063878)下载离线安装包(.msu)进行手动安装。

评论