微软于2025年8月发布的安全更新本意是加强系统防护,但其副作用正影响着大量Windows用户的日常使用。

此次更新修复了一个严重的权限提升漏洞(CVE-2025-50173),然而在修补过程中,引入了新的意外用户账户控制(UAC)提示,导致非管理员用户在运行某些应用程序或安装软件时,频繁遭遇权限拦截,甚至出现应用配置失败的情况。

该问题已波及 Windows 11、Windows 10、各版本企业版及 Windows Server(自2012起),引发广泛反馈。

漏洞背景:CVE-2025-50173 与 Windows Installer 的安全缺陷

被修复的漏洞为 CVE-2025-50173,属于本地权限提升(Local Privilege Escalation)类型。

它利用的是 Windows Installer(MSI)的弱认证机制。攻击者可借此在未获授权的情况下,将标准用户的权限提升至管理员级别,从而执行恶意操作。

微软在8月更新中对此进行了加固,通过增强对Windows Installer调用的安全检查,防止未经授权的提权行为。

但这一强化措施也带来了副作用:

原本无需管理员权限的操作,现在被系统视为“潜在风险”,从而触发UAC弹窗。

实际影响:标准用户操作受阻

尽管出发点是安全防护,但更新后以下场景中,非管理员用户会遇到不合理的权限要求或错误:

| 场景 | 具体表现 |

|---|---|

| 运行 MSI 修复命令 | 执行 msiexec /fu 等静默修复指令时失败,提示需要管理员权限 |

| 启动 Autodesk 应用 | 应用启动时触发UAC,标准用户无法继续 |

| 安装“按用户配置”的应用 | 安装过程被中断,提示权限不足 |

| Active Setup 中调用 Windows Installer | 系统级初始化流程受阻 |

| 使用 ConfigMgr 部署依赖“广告”配置的包 | 部署失败,日志显示权限错误 |

| 启用安全桌面(Secure Desktop) | 更容易触发强制提权弹窗 |

此外,部分用户反馈:

- 运行 Office Professional Plus 2010 时,在配置阶段失败并返回 错误代码 1730

- 某些自动化脚本和静默安装流程无法正常执行

这些问题在企业环境中尤为突出,影响批量部署和终端管理效率。

微软确认问题,提供临时解决方案

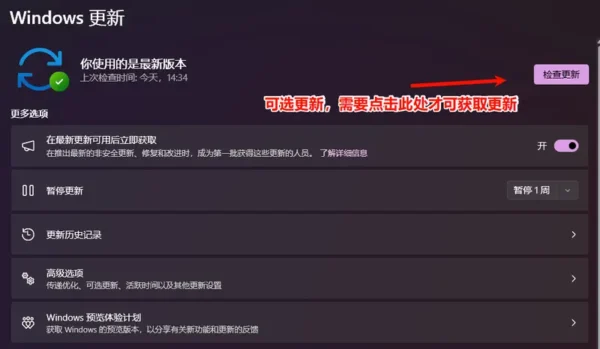

微软已确认该问题是安全更新的副作用,并表示正在开发正式修复补丁。在官方修复发布前,提供了两种临时应对方案:

✅ 解决方案一:以管理员身份运行应用(适用于个人用户)

对于单个应用出现问题的用户,可手动提升权限:

- 右键点击目标应用或快捷方式

- 选择 “以管理员身份运行”

⚠️ 注意:此操作需输入管理员凭据,不适合无管理员权限的受限账户。

✅ 解决方案二:部署“已知问题回滚”(KIR)策略(适用于企业IT)

针对大规模部署环境,微软建议IT管理员配置 Known Issue Rollback (KIR) 组策略,以回滚引发问题的安全变更。

具体作用:

- 移除因本次更新引入的额外UAC检查

- 恢复Windows Installer在标准用户上下文中的正常行为

- 保持系统其余部分的安全防护不受影响

KIR策略可通过域组策略(GPO)或Intune等MDM工具集中部署,适合企业级快速响应。

当前状态与后续建议

- 影响范围:所有支持版本的 Windows 11、10、Server 系统

- 修复进度:暂无正式补丁,预计将在后续累积更新中解决

- 风险权衡:关闭防护可能暴露CVE-2025-50173漏洞,建议仅在必要时使用KIR

评论