如果你运行的是 Plex Media Server,现在是时候检查并更新你的版本了。

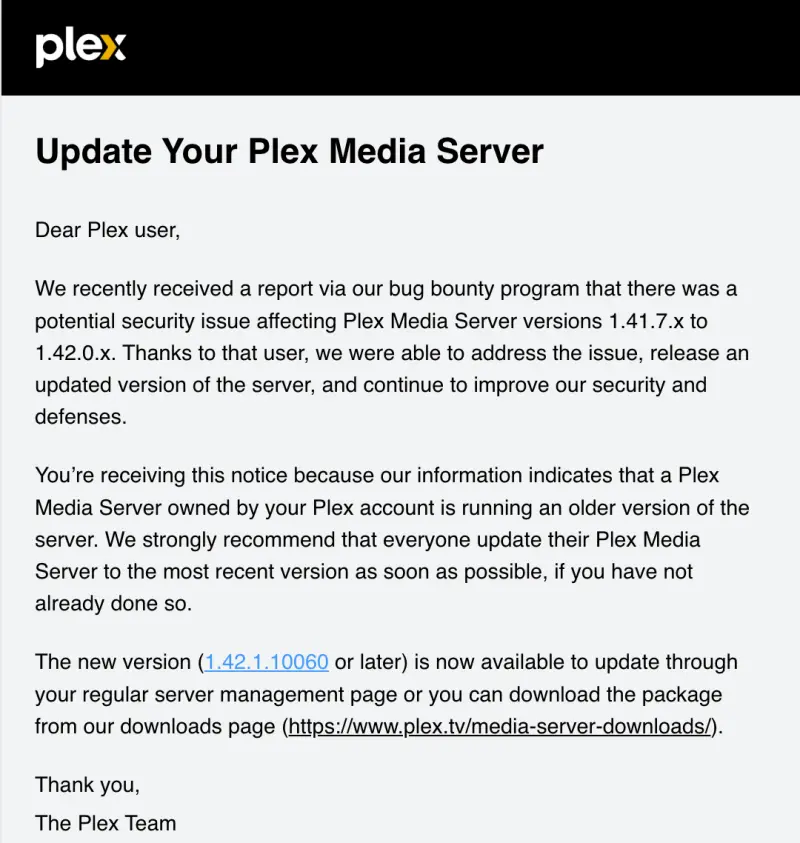

Plex 近日向大量用户发送了直接电子邮件通知,敦促其立即升级服务器软件。这种通过邮件主动提醒用户的行为,在 Plex 历史上极为罕见——这本身就说明:此次漏洞非同寻常,且风险较高。

受影响版本

该安全漏洞影响以下版本的 Plex Media Server:

1.41.7.x 至 1.42.0.x

如果你正在运行这些版本,请立即采取行动。

✅ 已修复版本:

1.42.1.10060(及后续版本)

你可通过以下方式更新:

- 使用 Plex 服务器内置的自动更新机制;

- 或前往 Plex 官方下载页面 手动获取最新版本。

漏洞从何而来?

该漏洞由一位安全研究人员通过 Plex 的漏洞赏金计划负责任地披露。四天后,Plex 发布了静默补丁,并在本周正式确认:

“感谢这位用户,我们得以解决问题,发布了更新版本,并持续改进我们的安全防护机制。”

尽管公司表达了感谢,但对漏洞本身未提供任何技术细节,包括:

- 漏洞类型(是否为远程代码执行 RCE?)

- 攻击向量(是否无需认证即可触发?)

- 可能后果(数据泄露、服务器被控、挖矿植入?)

甚至连 CVE-ID 都尚未分配。

为何不公开细节?

这是典型的“延迟披露”策略。Plex 选择暂时保密,原因很明确:

防止攻击者利用公开信息快速开发攻击工具。

在漏洞刚修补、多数用户尚未更新的“黄金窗口期”,公开细节等于为黑客提供地图。尤其是当漏洞可能涉及:

- 远程代码执行(RCE)

- 未经身份验证的访问

- 持久化后门植入

这类高危问题时,延迟披露是负责任的做法。

但这也意味着:你现在正处于最危险的阶段。

攻击者能做什么?

即使没有官方说明,攻击者仍可能通过以下方式逆向分析补丁:

- 对比新旧版本二进制文件;

- 分析网络请求变化;

- 探测行为差异以定位漏洞点。

一旦他们成功复现漏洞,就会迅速开发出自动化扫描工具,大规模探测仍在运行旧版本的 Plex 服务器。

而现实是:大量用户长期不更新服务器。

有些人甚至几年都不重启一次服务,更别说升级了。

这正是攻击者最喜欢的目标——长期暴露、无人维护、权限高、数据丰富。

历史教训:Plex 曾被用于更大规模攻击

这不是 Plex 第一次卷入严重安全事件。

2023 年 3 月,美国 网络安全与基础设施安全局(CISA) 将一个三年前的 Plex 漏洞(CVE-2020-5741)列入其 “已知被利用漏洞清单”。

该漏洞允许攻击者在未授权情况下执行任意代码,最终可能导致:

- 服务器完全失陷;

- 内网横向移动;

- 敏感媒体文件被窃取或加密勒索。

而这次的新漏洞,虽然尚未知悉具体机制,但从 Plex 的响应力度来看,其严重性很可能处于同一级别,甚至更高。

你应该做什么?

立即执行以下操作:

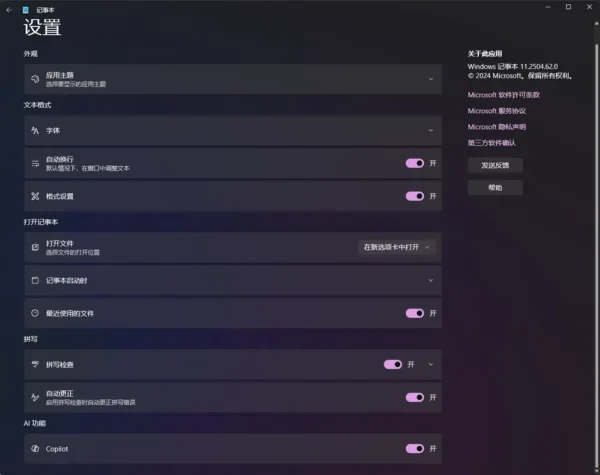

- 检查当前版本

- 登录 Plex Web 界面;

- 进入“设置” > “服务器” > “关于”,查看版本号。

- 升级到最新版

- 推荐版本:1.42.1.10060 或更高

- 更新方式:通过内置更新器或官网下载

- 重启服务

- 确保更新完全生效

- 检查防火墙设置

- 如果不需要远程访问,关闭外网端口(默认 32400)

- 否则,确保仅限可信 IP 访问

- 启用双因素认证(2FA)

- 为管理员账户添加额外保护层

最后提醒

安全不是“万一”才要考虑的事,而是“一定”会发生时的准备。

Plex 主动发邮件提醒用户更新,这在以往几乎从未发生。它传递的信号非常明确:这个漏洞足够严重,值得你停下手中的事去处理。

不要因为“现在还能用”就推迟更新。

每一次延迟,都是在给攻击者留出时间。

👉 现在就去检查你的 Plex 服务器版本,完成更新。

评论