微软正在加速淘汰 NTLM(NT LAN Manager)认证协议。作为其长期安全演进战略的一部分,从 Windows 11 24H2 和 Windows Server 2025 开始,微软已全面停止对 NTLM 的功能开发,并逐步移除相关支持。

最新进展显示,微软近期发布了两篇关键支持文档(KB5064479 和 KB5066470),引入新的组策略设置和注册表键,帮助 IT 管理员识别、审计并最终阻止 NTLMv1 的使用。

这一系列变更标志着企业环境向 Kerberos 等现代身份验证机制 迁移的重要一步。

NTLM 为何被淘汰?

NTLM 是一种老旧的身份验证协议,自 Windows NT 时代沿用至今。尽管兼容性良好,但其安全性存在严重缺陷:

- 易受 中继攻击(NTLM Relay) 和 哈希传递(Pass-the-Hash) 攻击;

- 使用弱加密算法(如 NTLMv1 的 DES);

- 缺乏双向认证机制。

微软自 2023 年起明确表示:NTLM 已进入“弃用”阶段,不再进行主动开发,未来将被彻底移除。

🔴 当前状态:

- NTLMv1 已在 Windows 11 24H2 和 Server 2025 中默认禁用;

- NTLMv2 仍可运行,但强烈建议迁移;

- 所有新功能开发集中于 Kerberos、Web Authentication(WebAuthn)和 Azure AD 认证体系。

新推出的审计与控制机制

为帮助企业平滑过渡,微软推出了两个关键工具:增强型日志策略 和 强制阻止注册表键。

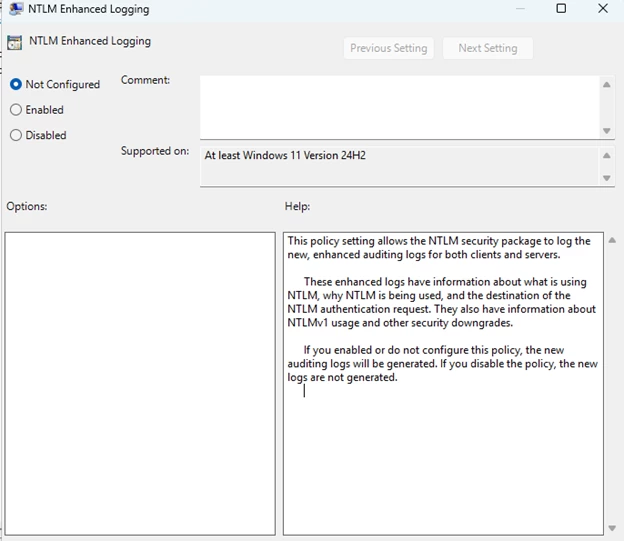

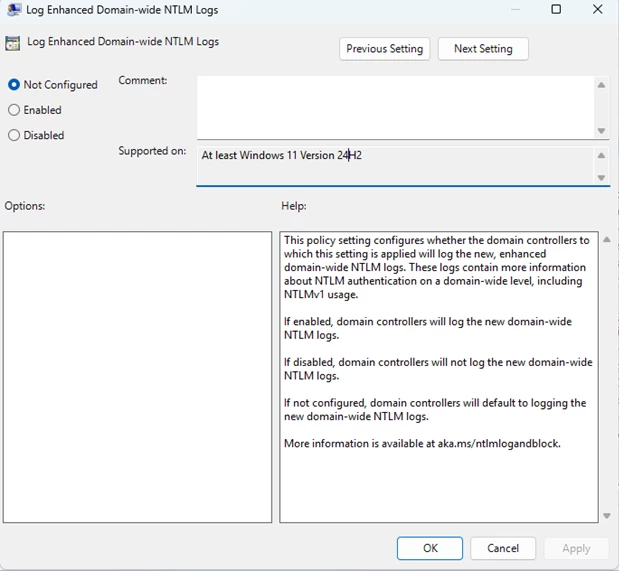

1. 增强 NTLM 使用审计(KB5064479)

该功能允许管理员全面监控组织内 NTLM 的调用情况,识别依赖该协议的遗留应用或服务。

配置方式:

| 范围 | 策略路径 | 功能 |

|---|---|---|

| 客户端/服务器 | 计算机配置 → 策略 → Windows 设置 → 安全设置 → 本地策略 → 安全选项 | 启用“网络安全: 记录增强的 NTLM 日志” |

| 域环境 | 通过组策略对象(GPO)统一部署 | 启用“记录增强的域范围 NTLM 日志” |

启用后,系统将在事件日志中生成详细记录(事件 ID 8000–8004),包括:

- 发起请求的客户端 IP;

- 目标服务器;

- 使用的 NTLM 版本;

- 认证结果(成功/失败)。

📌 此功能将于 2025年8月底 在 Windows 11 24H2 及更高版本中默认启用。

2. 新注册表键:阻止 NTLMv1 凭据生成(KB5066470)

这是首次提供对 NTLMv1 的主动阻断能力,尤其针对仍允许生成 NTLMv1 哈希的登录场景。

注册表配置详情:

- 路径:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\LSA\MsV1_0 - 键名:

BlockNtlmv1SSO - 类型:

REG_DWORD - 可选值:

| 值 | 模式 | 行为 |

|---|---|---|

0(默认) | 审计模式 | 允许请求,但记录警告事件(Event ID 8004) |

1 | 强制执行模式 | 拒绝请求,返回错误并记录失败事件 |

✅ 适用场景:防止用户凭据在单点登录(SSO)过程中降级为 NTLMv1。

📌 注意:此设置不影响 NTLMv2,仅针对 NTLMv1 凭据生成阶段。

Credential Guard 加持:双重防护机制

微软强调,应结合 Windows Defender Credential Guard 使用上述策略。

Credential Guard 利用基于虚拟化的安全(VBS)技术,将敏感凭据(如 NTLM 哈希、Kerberos 票据)隔离在独立的安全内存区域中,防止恶意软件提取。

启用 Credential Guard 后:

- 攻击者无法通过内存转储获取 NTLM 哈希;

- 即使系统被入侵,凭据仍受保护;

- 与

BlockNtlmv1SSO配合,可实现“防泄漏 + 防使用”的双重防御。

时间表:分阶段推进淘汰

微软公布了明确的实施路线图:

| 时间 | 变更内容 |

|---|---|

| 2025年8月底 | Windows 11 24H2 客户端默认启用 NTLM 使用审计日志 |

| 2025年11月 | 开始向 Windows Server 2025 推送相关策略与日志功能 |

| 2026年10月 | BlockNtlmv1SSO 注册表键的默认值将从 0 改为 1(强制执行模式),除非管理员已手动配置该键 |

这意味着:到 2026 年第四季度,未显式配置例外的企业将默认阻止 NTLMv1 凭据生成。

给 IT 管理员的建议

- 立即启动 NTLM 使用评估

- 部署增强日志策略;

- 分析事件日志,识别依赖 NTLM 的应用和服务。

- 制定迁移计划

- 将关键服务迁移到 Kerberos 或基于证书的认证;

- 替换或更新仍依赖 NTLM 的旧版第三方软件。

- 测试并部署新策略

- 在测试环境中启用

BlockNtlmv1SSO=1; - 验证业务系统兼容性。

- 在测试环境中启用

- 启用 Credential Guard

- 确保硬件支持 VBS(需 CPU、UEFI 固件和内存保护);

- 通过组策略统一部署。

- 监控与报告

- 建立定期审计机制;

- 向管理层汇报迁移进度与风险。

评论