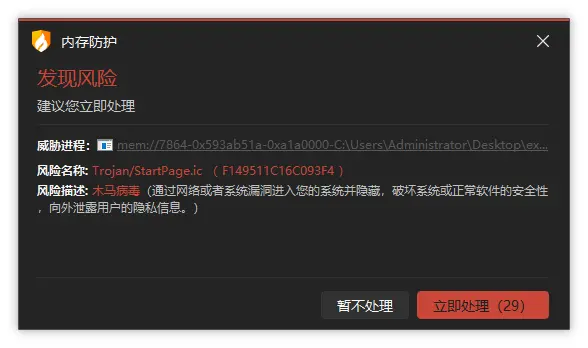

近日,火绒安全实验室发布一份技术报告,披露一款通过搜狗输入法传播的推广模块正在大规模影响用户浏览器设置。该模块利用远程云控策略,结合用户画像进行精准推送,可强制修改 Edge 和 Chrome 浏览器的主页及默认搜索引擎。

此行为已构成典型的“静默劫持”,不仅侵犯用户自主权,也对系统安全性构成潜在威胁。

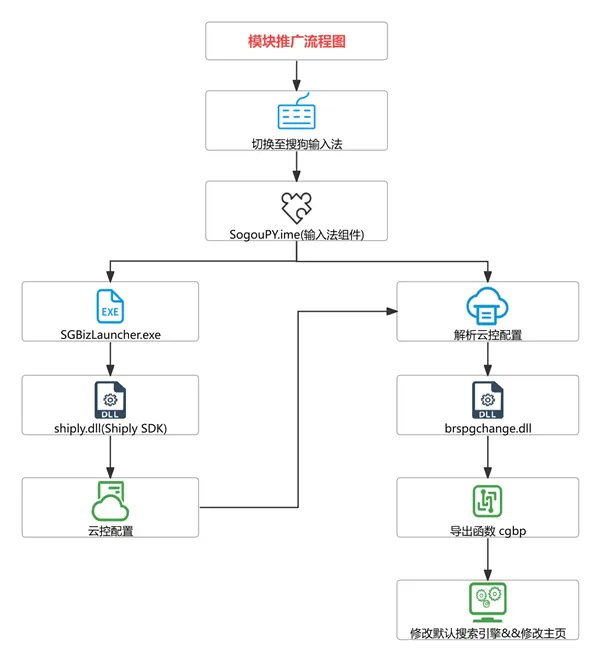

感染路径:从输入法到浏览器的隐蔽控制

根据火绒的溯源分析,该推广功能由搜狗输入法内置的 Shiply 终端基础服务模块驱动。该模块具备远程配置加载能力,其工作流程如下:

- 启动时连接云端:搜狗输入法在运行过程中会向 Shiply 服务器请求控制策略;

- 下发云控指令:服务器根据用户所在地区、使用时间、设备环境等维度生成个性化推送策略;

- 执行本地修改:客户端接收到指令后,调用推广模块修改浏览器配置文件。

由于 Shiply 支持灰度发布机制,推测攻击者可能先在小范围用户中测试效果,验证无误后再逐步扩大推送范围,从而规避集中投诉或检测。

行为分析:不只是改搜索引擎,现在连主页也被锁定

过去,类似推广行为多限于更改默认搜索引擎。但此次发现的新版本推广模块,已激活此前“沉睡”的代码功能:

✅ 不仅修改默认搜索引擎

✅ 还主动调用函数修改浏览器起始页和新标签页地址

具体表现如下:

- 用户打开 Chrome 或 Edge 时,页面首先跳转至指定网址(如

hxxps://sgweb.sogou.com); - 随后重定向至某个导航页;

- 在该导航页中点击百度等搜索链接时,URL 均携带来源标识参数(如

from=sogou-naohuo),用于流量归因和商业结算。

这意味着用户的每一次搜索访问都被追踪并计入推广收益。

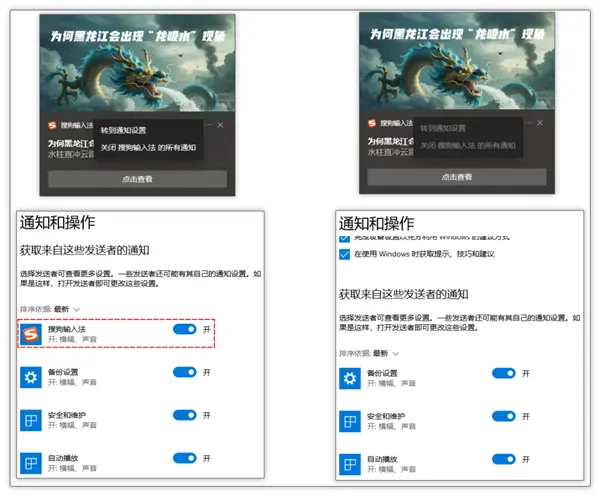

技术手段:绕过系统通知权限,阻止用户关闭

除了浏览器劫持,火绒还发现该模块存在干扰系统设置的行为:

- 在搜狗输入法桌面右下角弹窗中,点击“…”后出现的两个按钮(通常为“关闭提醒”或“设置”)显示为灰色不可用状态;

- 即使进入 Windows 系统通知管理界面,也无法找到或禁用搜狗输入法的相关通知选项。

这表明其采用了非常规方式注册通知服务,试图规避操作系统级别的用户控制,进一步强化自身存在感。

安全风险提示

此类行为虽未直接植入恶意代码,但仍带来多项风险:

| 风险类型 | 说明 |

|---|---|

| 隐私泄露 | 云控策略依赖用户画像,涉及地理位置、使用习惯等敏感信息收集 |

| 系统稳定性 | 直接修改浏览器配置文件,可能导致设置混乱或程序异常 |

| 安全边界破坏 | 在未经明确授权的情况下执行高权限操作,违背最小权限原则 |

| 用户体验降级 | 强制跳转、广告注入影响浏览效率,且难以彻底清除 |

对于企业用户而言,这类行为还可能违反内部 IT 合规政策,增加终端管理复杂度。

如何自查与防护?

✅ 自查方法

- 打开 Chrome 或 Edge 浏览器;

- 进入设置 → 启动时 和 外观 页面;

- 检查以下项目是否被篡改:

- 启动时打开的页面

- 新标签页地址

- 默认搜索引擎

若发现指向 sogou.com 或其他非预期网址,请警惕。

✅ 防护建议

- 更新至最新版搜狗输入法(如有修复公告);

- 若无需云服务功能,可考虑卸载搜狗输入法,改用更轻量、透明的替代方案;

- 使用安全软件(如火绒、Windows Defender)监控可疑进程对浏览器配置文件的写入行为;

- 定期检查注册表项(如

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge)是否存在强制策略。

评论